A Figura 1 ilustra uma estrutura básica para um time dedicado à resposta a incidentes. Ela abrange os elementos cruciais (laboratório, comunicação, gerenciamento de incidentes, resposta a incidentes), porém não é altamente sofisticada e não utiliza a gama de tecnologias que temos disponíveis hoje. Pode ser vista como um excelente ponto de partida para uma equipe que está apenas começando a se formar.

- Presença dos Elementos Essenciais: A estrutura abrange os componentes cruciais para um CSIRT, incluindo laboratório para análise, comunicação (links de internet principal e backup), gerenciamento de incidentes (servidores web e de email) e resposta a incidentes (servidores de tratamento e backup). Isso garante que a equipe tenha recursos básicos para operar. A existência de uma área dedicada para análise e investigação (o laboratório/“lab subnet”) é um grande diferencial. Essa separação permite que a equipe realize testes, contenha ameaças e conduza investigações forenses sem impactar diretamente a rede de produção, garantindo mais segurança e controle durante o processo de resposta a incidentes.

- Falta de Sofisticação: Por outro lado, a solução aparenta carecer de camadas adicionais de segurança e monitoramento (por exemplo, sistemas de detecção/prevenção de intrusão, correlação de logs em um SIEM, segmentação mais granular). Sem essas ferramentas e segmentações avançadas, fica mais difícil identificar rapidamente comportamentos anômalos ou intrusões, podendo atrasar a resposta e aumentar o risco de danos à infraestrutura. A estrutura é simplificada e não incorpora tecnologias modernas de segurança, como firewalls de última geração, sistemas de detecção e prevenção de intrusão (IDPS), ferramentas de análise de malware, plataformas de inteligência contra ameaças, entre outros. Essa falta de tecnologias pode limitar a capacidade da equipe de detectar, analisar e responder a incidentes complexos e sofisticados.

Considerações Adicionais

- A estrutura apresentada é um ponto de partida e deve ser adaptada e aprimorada de acordo com as necessidades e recursos da organização.

- É fundamental investir em tecnologias de segurança mais avançadas para fortalecer a capacidade de resposta a incidentes.

- A equipe do CSIRT deve receber treinamento adequado para utilizar as ferramentas e tecnologias disponíveis de forma eficiente.

- A estrutura deve ser revisada e atualizada periodicamente para acompanhar a evolução das ameaças e tecnologias.

- Lembre-se que a segurança da informação é um processo contínuo e requer investimento constante em pessoas, processos e tecnologia.

- Virtualização e Escalabilidade: A utilização da virtualização combinada com a SAN representa um avanço significativo na consolidação e otimização dos recursos de TI. Essa integração possibilita uma maior flexibilidade e escalabilidade, permitindo que a infraestrutura se adapte dinamicamente às demandas impostas pelos incidentes (por exemplo, criar novas máquinas virtuais para lidar com incidentes sem precisar adquirir hardware adicional), além de facilitar a implementação de redundância e backup em um ambiente centralizado de armazenamento, facilitando a adição de novas ferramentas ou o aumento da capacidade de processamento em caso de incidentes de grande escala. Além disso, a virtualização simplifica a gestão e manutenção da infraestrutura, possibilitando a criação e restauração de ambientes de forma rápida e eficiente. Em ambientes virtualizados, é possível isolar aplicações e serviços críticos em máquinas virtuais específicas, garantindo que problemas em um segmento não afetem todo o sistema. E ainda mais, a SAN assegura que os dados estejam centralizados, acessíveis e com alta performance, o que é crucial para análises rápidas e precisas durante a gestão de incidentes.

- Complexidade e Gerenciamento: A infraestrutura proposta, com suas diversas camadas (Frontend, Serviços, Dados/Armazenamento e Rede) e a integração de tecnologias como virtualização, SAN e VoIP, pode apresentar um nível de complexidade significativo. Isso pode dificultar o gerenciamento e a resolução de problemas, exigindo uma equipe altamente especializada e ferramentas de monitoramento e análise avançadas. Além disso, a complexidade pode aumentar a superfície de ataque, tornando a infraestrutura mais vulnerável a explorações caso não haja uma gestão de segurança adequada e se a segurança não for tratada de forma abrangente (por exemplo, configurações inadequadas de hypervisors, falhas em segmentação de rede virtual ou controles de acesso mal configurados no SAN). Essa complexidade pode aumentar a probabilidade de falhas ou configurações inadequadas, especialmente se a equipe de TI não estiver totalmente preparada para lidar com a manutenção contínua e com a resolução de problemas que surgirem em um ambiente tão sofisticado.

Considerações Adicionais:

- Redundância e Disponibilidade: A figura não deixa claro como a redundância e a alta disponibilidade são garantidas. É fundamental que a infraestrutura do CSIRT seja resiliente a falhas, com mecanismos de backup e recuperação de desastres bem definidos para garantir a continuidade das operações em caso de incidentes ou falhas de hardware.

- Segurança: A segurança é um aspecto crítico em qualquer infraestrutura de TI, e em um CSIRT não é diferente. É essencial que a solução proposta inclua medidas de segurança robustas em todas as camadas, como firewalls, sistemas de detecção de intrusão, segmentação de rede, controle de acesso e monitoramento contínuo.

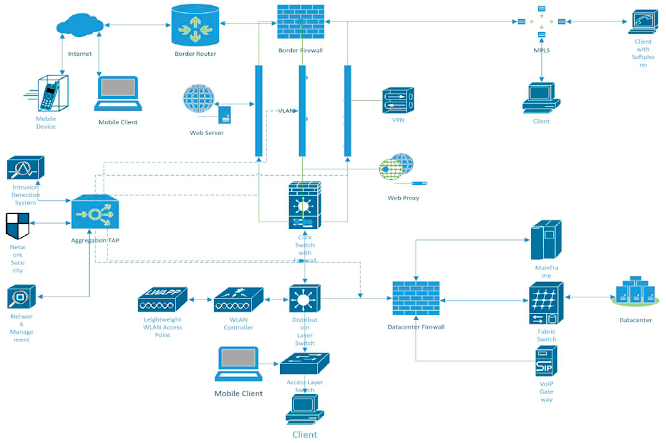

A Figura 4 exibe um diagrama de rede que busca incluir tecnologias e dispositivos comumente encontrados em redes corporativas, que podem representar uma série de desafios para os times de resposta a incidentes. Os principais componentes são Mobilidade e VPN, Segmentação de Rede Física e Virtual, Datacenter (incluindo Mainframes), Implementação de WLAN Leve, VoIP e Monitoramento e Análise de Tráfego. Este diagrama pode ser usado como uma ferramenta para fazer com que os alunos identifiquem os componentes, as tecnologias e os desafios tecnológicos de cada um, e especialmente para fazer com que eles identifiquem possíveis fontes de dados relevantes na rede.

- Visibilidade e Monitoramento Abrangentes: a solução inclui diversos componentes e tecnologias que, quando combinados, proporcionam uma visão abrangente do tráfego e atividades da rede. O uso de TAP de agregação, sistema de detecção de intrusão (IDS), firewall de borda, Web Proxy e outras ferramentas permitem monitorar e analisar o tráfego de diferentes pontos da rede, desde a internet até os dispositivos móveis e a rede interna. Essa visibilidade é crucial para detectar e responder a incidentes de segurança de forma eficaz, pois permite identificar padrões maliciosos, anomalias e atividades suspeitas em tempo real. A solução proposta é abrangente e integrada com diversas tecnologias e camadas de proteção (mobilidade, VPN, segmentação de rede, datacenter, WLAN leve, VoIP e monitoramento de tráfego). Essa abordagem “em camadas” (defense in depth) aumenta a capacidade de detectar e conter incidentes de segurança, ao mesmo tempo em que facilita a identificação de pontos críticos na infraestrutura (por exemplo, mainframes, servidores web, dispositivos de mobilidade). E permite que os times de resposta a incidentes tenham uma visão holística da rede, facilitando a identificação de pontos de vulnerabilidade e a correlação entre diferentes fontes de dados. Por exemplo, ao monitorar simultaneamente o tráfego de VPN e VoIP, é possível detectar padrões de anomalias que, isoladamente, poderiam passar despercebidos. Essa integração não só enriquece o diagnóstico durante um incidente, mas também potencializa uma resposta mais rápida e direcionada às ameaças.

- Complexidade e Gerenciamento: A solução proposta na Figura 4 é composta por uma variedade de tecnologias e dispositivos, o que pode resultar em um ambiente de rede complexo e desafiador de gerenciar. A presença de diferentes segmentos de rede (físicos e virtuais), WLAN, VoIP, VPNs, datacenter com mainframe e outras tecnologias exige uma equipe de TI altamente qualificada e experiente para configurar, manter e monitorar todos os componentes de forma adequada. A complexidade também pode dificultar a identificação e resolução de problemas, além de aumentar a superfície de ataque, tornando a rede mais vulnerável a explorações caso não haja uma gestão de segurança unificada e eficiente. Cada componente – seja a segmentação física e virtual ou o monitoramento de dados – gera informações em formatos e volumes distintos, o que pode dificultar a padronização, a correlação e o tratamento eficaz dos dados. Além disso, a manutenção e a atualização contínua de uma infraestrutura tão heterogênea exigem um elevado nível de especialização e, possivelmente, investimentos significativos em ferramentas de automação e em treinamento das equipes. Essa complexidade pode resultar em pontos cegos na monitorização ou na interpretação errônea de eventos, comprometendo a resposta rápida a incidentes.

Considerações Adicionais:

- Escalabilidade: A figura não deixa claro como a solução escalaria para atender a um aumento no número de dispositivos, usuários ou volume de tráfego. É importante que a arquitetura seja projetada para suportar o crescimento futuro da organização, garantindo que a rede continue funcionando de forma eficiente e segura.

- Segurança: Embora a solução inclua componentes de segurança, como firewall e IDS, é fundamental garantir que todas as camadas da rede estejam protegidas contra ameaças. Isso inclui a implementação de políticas de segurança robustas, controle de acesso, segmentação de rede adequada, monitoramento contínuo e atualizações de segurança regulares.

- Integração: A figura não detalha como os diferentes componentes e tecnologias se integram. É essencial que haja uma integração eficiente entre as ferramentas de segurança, monitoramento e gerenciamento para que as informações possam ser compartilhadas e analisadas de forma centralizada, facilitando a detecção e resposta a incidentes.

- Essa discussão abre espaço para refletir sobre como equilibrar uma visão abrangente com a necessidade de manter a operacionalidade e a agilidade na resposta. Podemos explorar, por exemplo, quais estratégias de automação e quais ferramentas de correlação (como sistemas SIEM modernos) podem ajudar a mitigar os desafios de integração e análise dos dados.

- Um novo ticket é criado a partir de um relatório recebido.

- Uma decisão deve ser tomada sobre se o relatório está ou não associado a um incidente de segurança.

- Se o relatório estiver relacionado a um incidente de segurança, o ticket será direcionado para a Fila de Incidentes (IncidentQueue), do contrário, para a Fila Diversos (MiscQueue).

- Na etapa seguinte, o responsável designado decide como lidar com o incidente:

- a. Se o relatório estiver associado a um incidente já conhecido, analisado e resolvido, o ticket será encerrado imediatamente.

- b. Se o incidente tiver sido recentemente analisado e resolvido, mas a fase de "lições aprendidas" ainda não foi concluída, o ticket será direcionado para a Fila de Lições Aprendidas (LessonsLearnedQueue).

- c. Se o ticket contiver um novo incidente, ele será direcionado para a Fila de Análise (AnalysisQueue).

- Na Fila de Análise (AnalysisQueue), o incidente será tratado por um analista. Quando o incidente for compreendido, o ticket será enviado de volta para a Fila de Incidentes (IncidentQueue).

- Na Fila de Lições Aprendidas (LessonsLearnedQueue), o incidente, sua análise e as contramedidas serão elaborados e incorporados à base de conhecimento.

- Estrutura e Organização: O fluxo de trabalho apresentado oferece uma estrutura clara e organizada para o gerenciamento de incidentes, desde a criação do ticket até o encerramento e a fase de "lições aprendidas". A divisão em filas (IncidentQueue, MiscQueue, LessonsLearnedQueue e AnalysisQueue) permite que os tickets sejam direcionados para as áreas responsáveis de forma eficiente, garantindo que cada etapa do processo seja realizada de maneira adequada. Essa organização facilita o acompanhamento dos incidentes, o cumprimento de prazos e a identificação de gargalos ou áreas de melhoria no processo. A solução está bem estruturada e segmentada, permitindo uma triagem clara logo na entrada do fluxo. Ao distinguir entre incidentes de segurança e outros tipos de tickets, a metodologia direciona o atendimento para filas específicas—seja para encerramento imediato de incidentes já resolvidos, para análises detalhadas de novos incidentes ou para a etapa de "lições aprendidas". Isso não apenas agiliza a resposta aos incidentes críticos, mas também garante que o conhecimento extraído de cada situação seja incorporado à base de dados e aprimorado continuamente. Essa divisão permite que a equipe se concentre com precisão nas demandas de cada situação, maximizando a eficiência da resposta e promovendo uma cultura de aprendizado constante. O processo tem etapas bem definidas e inclui uma fase de “lições aprendidas”, o que estimula a melhoria contínua e o aprimoramento das políticas e procedimentos de segurança. Isso ajuda a garantir que os incidentes não apenas sejam resolvidos, mas também forneçam insumos para prevenção de ocorrências futuras.

- Falta de Detalhes e Flexibilidade: Embora o fluxo de trabalho forneça uma visão geral do processo de gerenciamento de incidentes, ele carece de detalhes importantes sobre as atividades específicas que devem ser realizadas em cada etapa. Por exemplo, não há informações sobre como os incidentes são analisados na AnalysisQueue, quais critérios são utilizados para decidir se um incidente é conhecido ou novo, nem como as "lições aprendidas" são incorporadas à base de conhecimento. Além disso, o fluxo de trabalho parece ser linear e pouco flexível, sem prever possíveis cenários de escalação, comunicação com outras áreas ou tratamento de incidentes complexos que exigem diferentes abordagens. A complexidade do fluxo e a necessidade de múltiplas decisões podem transformar o processo em um ponto de gargalo, especialmente em organizações com alto volume de incidentes. A dependência de ações manuais para classificar e redirecionar os tickets entre as diferentes filas pode ocasionar erros ou atrasos na atualização do status dos incidentes. Além disso, a constante transição de um estado para outro (por exemplo, de Análise para Incidentes) pode gerar confusões se os critérios de encaminhamento não forem rigorosamente padronizados e se a automação dos processos não for adequadamente implementada. Essa complexidade exige treinamento contínuo e um gerenciamento robusto para evitar que o sistema se torne ineficiente em momentos críticos. Esse fluxo pode se tornar burocrático e lento em organizações com grande volume de incidentes se não houver mecanismos de priorização e automação. A exigência de várias etapas e filas pode acarretar filas de espera e atrasos, especialmente quando incidentes críticos precisam de atenção imediata.

Considerações Adicionais:

- Automação: A figura não menciona o uso de ferramentas de automação para agilizar o processo de gerenciamento de incidentes. A automação pode ser utilizada para diversas finalidades, como triagem inicial de tickets, notificação de responsáveis, envio de lembretes, geração de relatórios e integração com outras ferramentas de segurança. A inclusão de ferramentas de automação poderia aumentar a eficiência e a velocidade do processo.

- Métricas: O fluxo de trabalho não define quais métricas serão utilizadas para avaliar o desempenho do processo de gerenciamento de incidentes. É fundamental que sejam definidos indicadores-chave de desempenho (KPIs) para monitorar o tempo de resposta aos incidentes, o número de incidentes resolvidos, a satisfação dos usuários e outros aspectos relevantes. A análise dessas métricas permite identificar oportunidades de melhoria e otimizar o processo continuamente.

- Comunicação: A figura não detalha como a comunicação é realizada durante o processo de gerenciamento de incidentes. É essencial que haja uma comunicação clara e eficiente entre as diferentes partes envolvidas, como analistas, responsáveis pelas filas, usuários afetados e outras áreas da organização. A definição de protocolos de comunicação, canais e frequências de atualização garante que todos estejam informados sobre o andamento dos incidentes e as ações que estão sendo tomadas.

Nenhum comentário:

Postar um comentário