A modelagem de ameaças é o processo de revisão, melhoria e teste dos protocolos de segurança em vigor na infraestrutura e nos serviços de tecnologia da informação de uma organização.

Um estágio crítico do processo de modelagem de ameaças é identificar as prováveis ameaças que um aplicativo ou sistema pode enfrentar, as vulnerabilidades às quais um sistema ou aplicativo pode ser vulnerável.

O processo de modelagem de ameaças é muito semelhante a uma avaliação de riscos feita em locais de trabalho para funcionários e clientes. Todos os princípios retornam para:

- Preparation (Preparação)

- Identification (Identificação)

- Mitigations (Mitigações)

- Review (Análise)

É, no entanto, um processo complexo que necessita de revisão e discussão constantes com uma equipe dedicada. Um modelo de ameaça eficaz inclui:

- Threat Intelligence (Inteligência de ameaças)

- Asset Identification (Identificação de ativos)

- Mitigation Capabilities (Capacidades de mitigação)

- Risk Assessment (Avaliação de risco)

Para ajudar com isso, existem frameworks como STRIDE (Spoofing identity, Tampering with data, Repudiation threats, Information disclosure, Denial of Service and Elevation of privileges / Falsificação de identidade, Adulteração de dados, Ameaças de repúdio, Divulgação de informações, Negação de serviço e Elevação de privilégios) e PASTA (Process for Attack Simulation and Threat Analysis / Processo para Simulação de Ataque e Análise de Ameaças) infosec nunca teve um sabor tão bom! Vamos detalhar o STRIDE abaixo. STRIDE, de autoria de dois pesquisadores de segurança da Microsoft em 1999, ainda é muito relevante hoje. O STRIDE inclui seis princípios principais, detalhados na tabela abaixo:

- Spoofing (Falsificação): Este princípio exige que você autentique solicitações e usuários que acessam um sistema. A falsificação envolve uma parte mal-intencionada que se identifica falsamente como outra. Chaves de acesso (como chaves de API) ou assinaturas via criptografia ajudam a remediar essa ameaça.

- Tampering (Adulteração): Ao fornecer medidas anti-adulteração a um sistema ou aplicativo, você ajuda a fornecer integridade aos dados. Os dados acessados devem ser mantidos íntegros e precisos. Por exemplo, as lojas utilizam selos em produtos alimentares.

- Repudiation (Repúdio): Este princípio dita o uso de serviços como registro de atividades para um sistema ou aplicativo rastrear.

- Information Disclosure (Divulgação de informação): Os aplicativos ou serviços que lidam com informações de vários usuários precisam ser configurados adequadamente para mostrar apenas informações relevantes ao proprietário.

- Denial of Service (Negação de Serviço): Aplicativos e serviços consomem recursos do sistema; essas duas coisas devem ter medidas em vigor para que o abuso do aplicativo/serviço não resulte na queda de todo o sistema.

- Elevation of Privilege (Elevação de Privilégio): Este é o pior cenário para um aplicativo ou serviço. Isso significa que um usuário conseguiu escalar sua autorização para um nível superior, ou seja, um administrador. Este cenário muitas vezes leva a uma maior exploração ou divulgação de informações.

Uma violação de segurança é conhecida como incidente. E apesar de todos os modelos de ameaças rigorosos e designs de sistemas seguros, incidentes acontecem. As ações tomadas para resolver e remediar a ameaça são conhecidas como Resposta a Incidentes (IR) e constituem um plano de carreira completo em segurança cibernética.

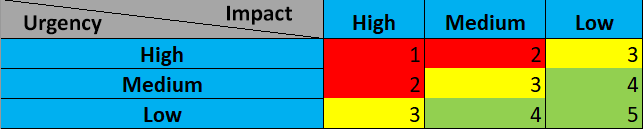

Os incidentes são classificados usando uma classificação de urgência e impacto. A urgência será determinada pelo tipo de ataque enfrentado, onde o impacto será determinado pelo sistema afetado e qual o impacto que isso terá nas operações comerciais.

Um incidente é respondido por uma Equipe de Resposta a Incidentes de Segurança Informática (CSIRT: Computer Security Incident Response Team), que é um grupo pré-organizado de funcionários com conhecimento técnico sobre os sistemas e/ou incidente atual. Para resolver um incidente com sucesso, essas etapas são frequentemente chamadas de seis fases de Resposta a Incidentes que ocorrem, listadas na tabela abaixo:

- Preparation: Temos recursos e planos para lidar com o incidente de segurança?

- Identification: A ameaça e o ator da ameaça foram corretamente identificados oara que possamos responder?

- Containment (Contenção): A ameaça/ incidente de segurança pode ser contido(a) para prevenir outros sistemas ou usuários de serem impactados?

- Eradication (Erradicação): Remova a ameaça ativa.

- Recovery (Recuperação): Peforme uma revisão completa dos sistemas impactados para retornar às operações normais.

- Lessons Learned (Lições Aprendidas): O que pode ser aprendido do incidente? Ou seja se foi devido a um e-mail de phishing, os funcionários deveriam serem melhores treinados para detectarem e-mails de phishing.

Nenhum comentário:

Postar um comentário